免责声明

本次攻防测试均在有正规的授权,请勿非法渗透。

文章中涉及的漏洞均已修复,敏感信息均已做打码处理,文章仅做经验分享用途,切勿当真,未授权的攻击属于非法行为!

文章中敏感信息均已做多层打马处理。传播、利用本文章所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,作者不为此承担任何责任,一旦造成后果请自行承担!

外网打点,信息收集

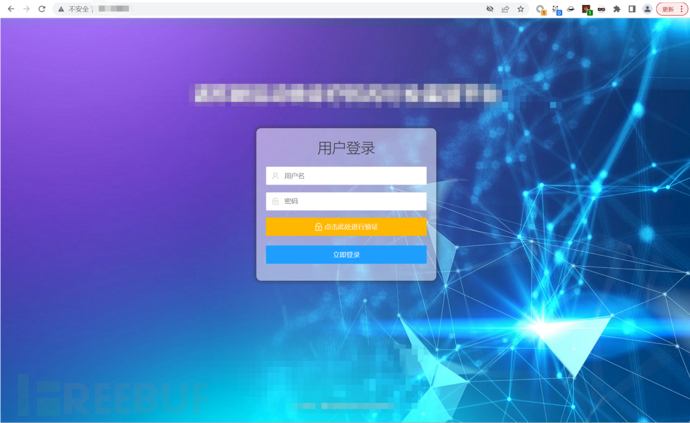

某次攻防演习,受邀作为攻击队参与,本次靶标是某政务单位,提供信息为单位名称和IP。对此IP进行一大波信息收集,突破点为某后台系统。

登录框未做验证码和账号锁定机制,通过爆破得到了弱口令账号密码。

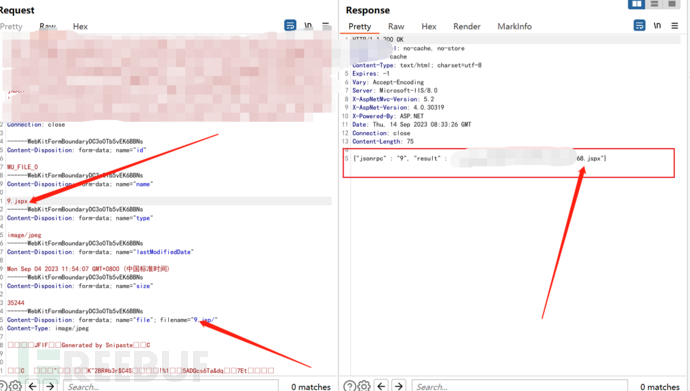

找到了一处上传点,尝试上传。

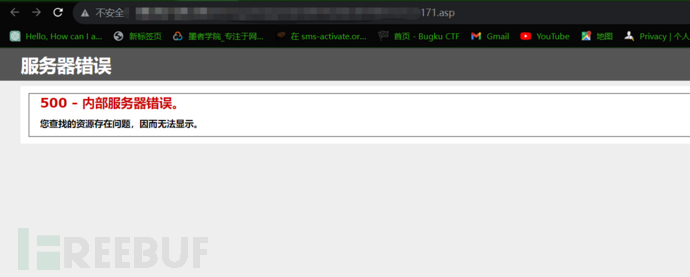

什么都能上传成功,不过文件后缀会通过给定的后缀修改,访问后也不解析,经过多次测试,服务器会解析asp文件,直接上传冰蝎图片马,手动控制后缀为asp。访问上传的文件

是500,别的后缀文件访问直接报错,这个肯定是成功上传了,尝试冰蝎链接。

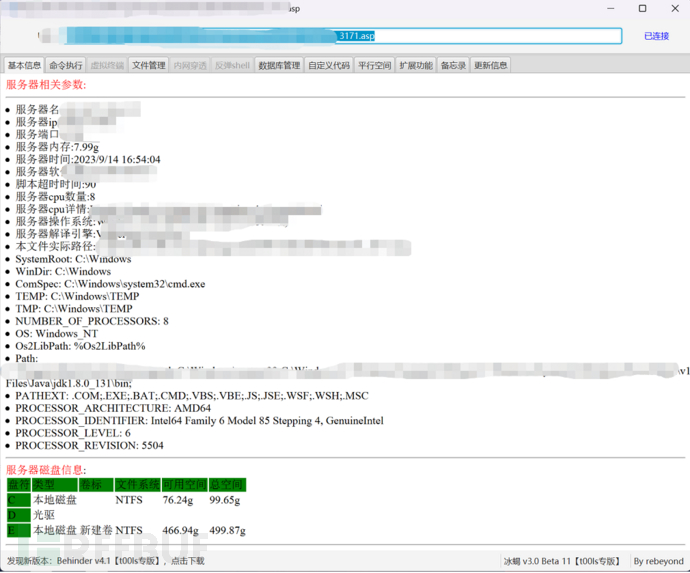

成功连接进入内网!

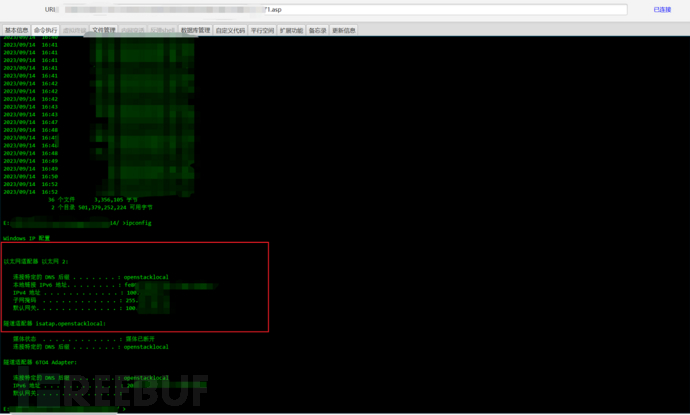

内网遨游

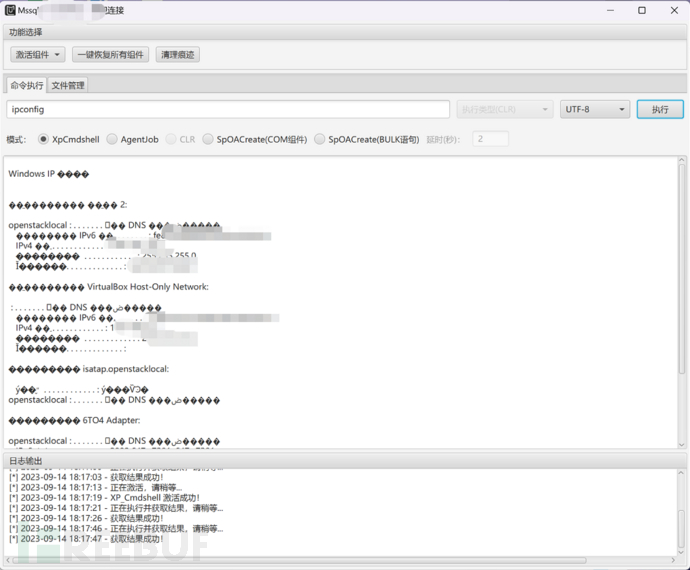

内网信息收集一波 IP信息,就一张网卡,似乎通向政务外网,且主机出网,可以建立socks5反向隧道进入政务外网。

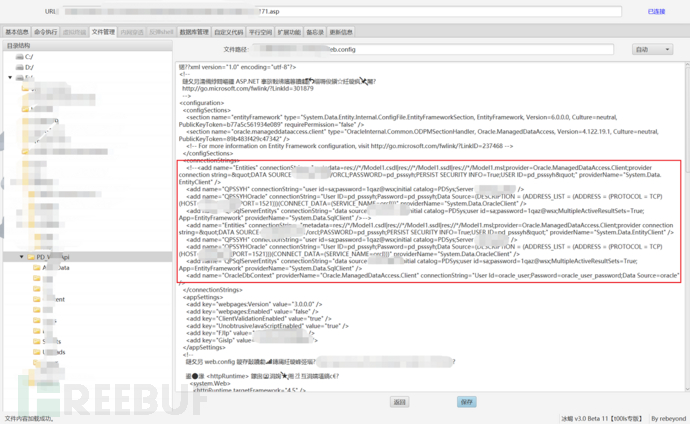

找到了数据库的信息

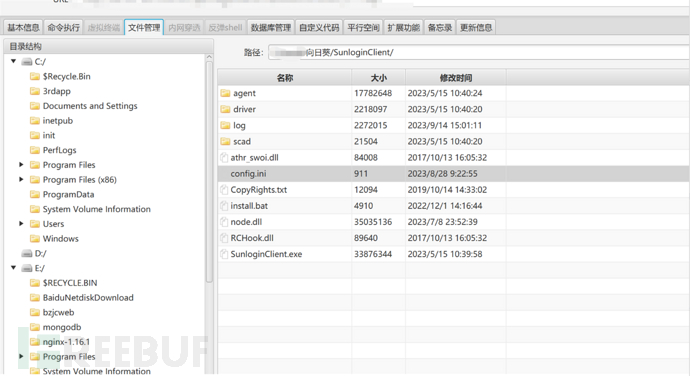

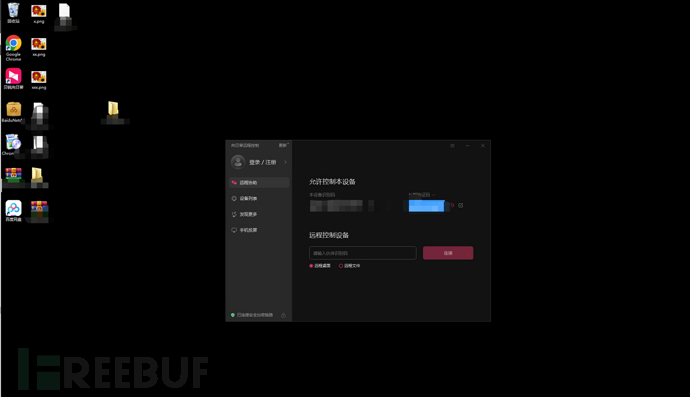

竟然发现了向日葵

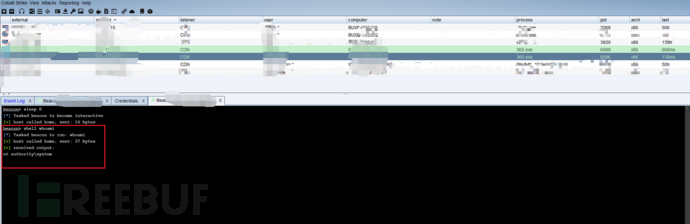

没有杀毒软件,直接上传cs马,上线,竟然插件直接提权成功了

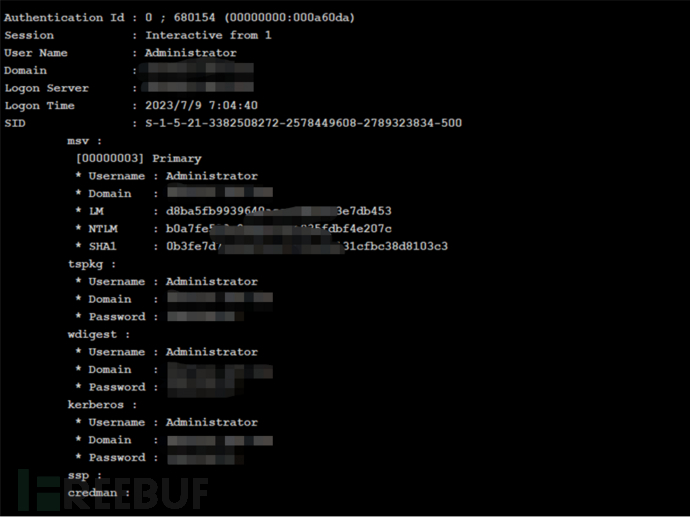

mimikatz直接抓到密码

目标开了3389,拿着抓到的密码直接连接一波。打开向日葵直接拿到远控识别码。

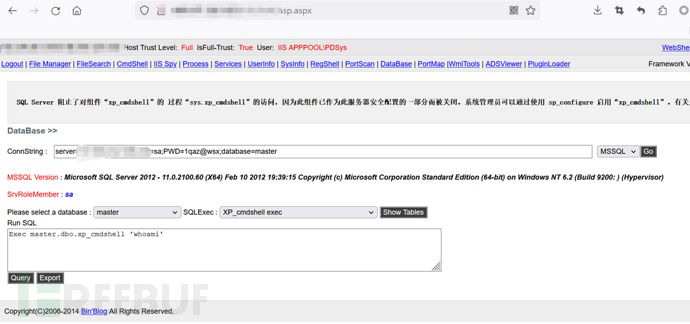

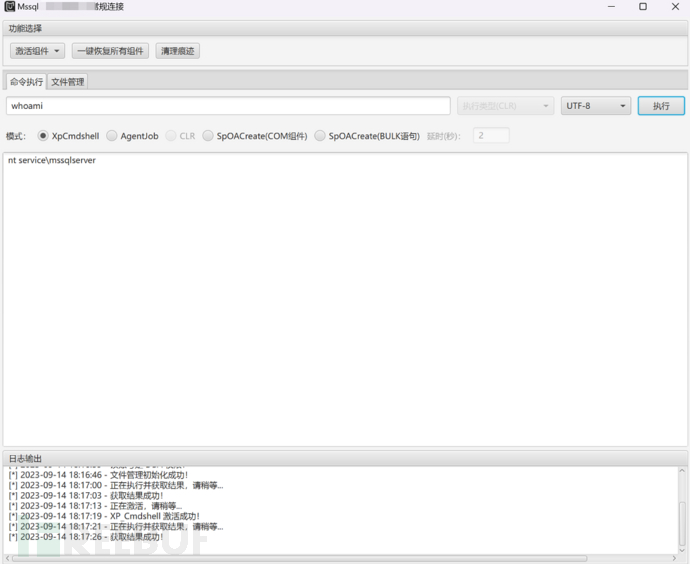

在网站中发现了xp_cmdshell

拿着收集到的数据库账号密码连接。

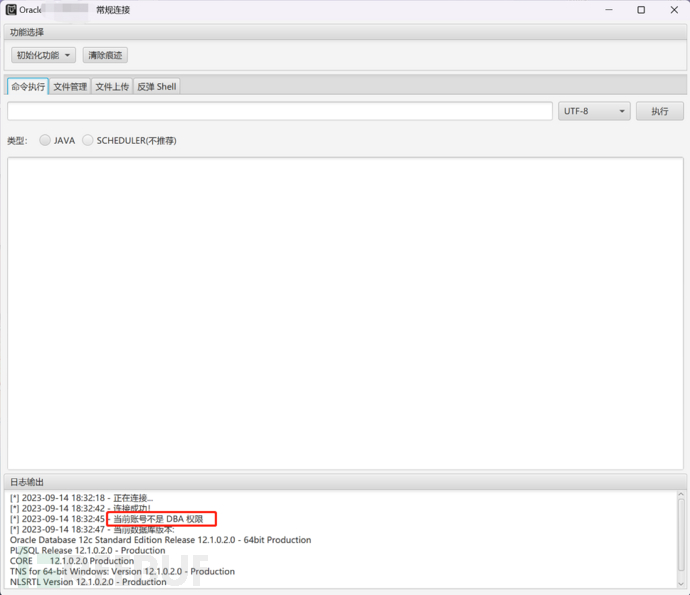

另一个数据库,不是dba

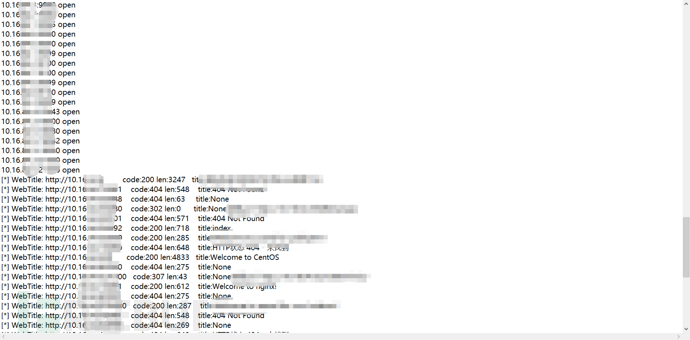

传个fscan扫出来的内网资产

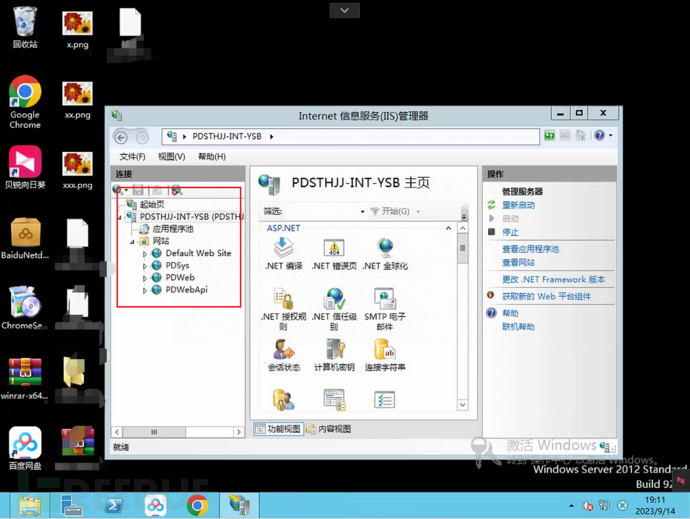

拿着刚才的向日葵,连上去

传一个neoreg代理隧道,proxifier反向代理出来,访问看看内网资产

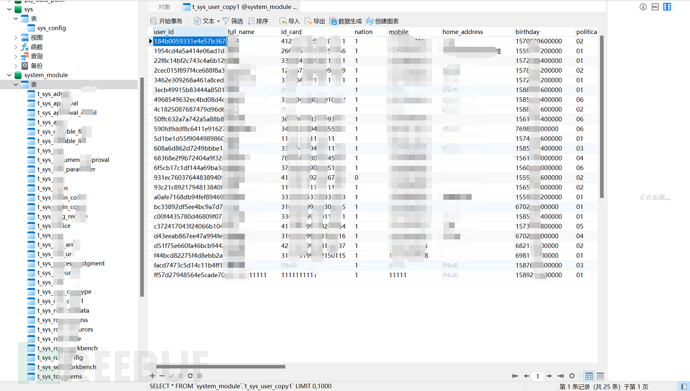

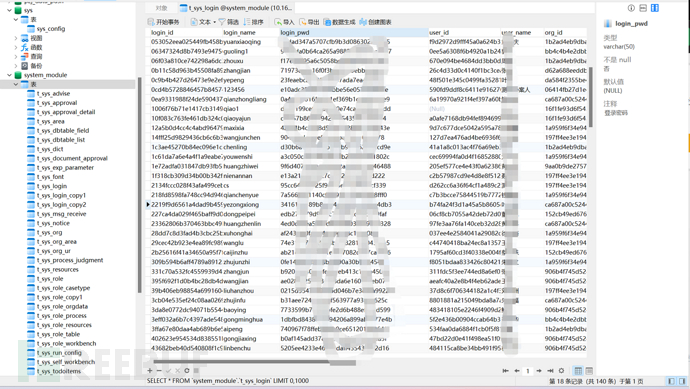

这竟然是我们另外一个靶标的资产,看来都通在政务网中。外面没打进去,从里面打过去了,很奇妙 连接上数据库里面有大量敏感信息。

拿到数据分后目标应急了,直接观战了,也是拿了点分,结束撒花

拿到数据分后目标应急了,直接观战了,也是拿了点分,结束撒花